November 25, 2017, 12:30 am

Investigadores de 360 detectaron grandes repuntes de trafico con cerca de 100000 IPs únicas, procedentes de argentina. Tras la investigación, se ha determinado que provienen de una variante de Mirai. ![]() |

| Incremento de trafico detectado por 360 |

En Enero de 2016 se publicó una vulnerabilidad que afectaba a los routers Zyxel PK5001Z. Esta vulnerabilidad, consistia en una contraseña oculta(hardcoded) de super usuario que permitia escalar a un usuario a root. Sin embargo, esta contraseña por si sola no sirve para nada ya que no se puede utilizar para logearnos en nuestro dispositivo.Por otro lado, los malhechores han descubierto que hay una gran cantidad de dispositivos ZyXEL que tienen las credenciales telnet por defecto admin/CntryL1nk y admin/QwestModem. La prueba de concepto publicada el mes pasado aprovechaba dichas credenciales para escalar a root usando la contraseña hardcodeada. De las 100.000 IPs detectadas durante el ataque, aproximadamente 65.000 provienen de Argentina. Esto es signo de que el ISP, concretamente Telefonica de Argentina ha distribuido dispositivos ZyXEL a sus clientes con las credenciales por defecto incluidas en la prueba de concepto mencionada anteriormente. Por suerte Mirai no cuenta con un mecanismo de persistencia incluido, es por ello que al reiniciar el router no persistirá en el. Este es el motivo de que los números de Mirai varíen tanto de un día a otro, y en consecuencia los atacantes necesitan a diario nuevos dispositivos a los que infectar. De momento, no se han observado quejas de usuarios de dichos routers, indicando que es posible que no conozcan que su dispositivo fue infectado.Si disponen de dicho modelo de router, y cuenta con las credenciales por defecto recomendamos reiniciar el dispositivo y modificar las credenciales por defecto para evitar futuras intrusiones. Fernando Díaz

fdiaz@hispasec.com

Más información:

Early warning a new Mirai Variant is spreading:

↧

November 26, 2017, 7:36 am

Intel ha anunciado públicamente un conjunto de vulnerabilidades de elevación de privilegios en Intel Management Engine (Intel ME), el subsistema encargado de la administración remota de cualquier dispositivo Intel que lleve este hardware integrado.

![]()

La plataforma Intel ME lleva en el mercado desde 2005, formando parte de diferentes chipsets de Intel y encargándose de realizar tareas relacionadas con la administración, seguridad y control de la integridad del sistema a muy bajo nivel (Ring -3). Su ciclo de actividad abarca diferentes estadios: durante el arranque del equipo; mientras el sistema operativo se encuentra activo; e incluso, cuando el equipo se encuentra suspendido.

Aunque hace años que se lleva investigando la viabilidad de explotar esta plataforma y de las consecuencias que esto conllevaría, no ha sido hasta este año 2017 que, tras recientes reportes alertando de diversas vulnerabilidades en módulos que lo conforman, como Active Management Technology (AMT), y una próxima presentación pública en la BlackHat Europe, por parte de Positive Technologies, Intel haya procedido a publicar y dar solución a un conjunto de vulnerabilidades que afectarían a la plataforma Intel ME (Intel SA-00086), descubiertas inicialmente por este grupo de investigadores.

Las vulnerabilidades presentadas, 8 en total (CVE-2017-5705, CVE-2017-5706, CVE-2017-5707, CVE-2017-5708, CVE-2017-5709, CVE-2017-5710, CVE-2017-5711, CVE-2017-5712), permitirían a un atacante elevar privilegios de seguridad y ejecutar código arbitrario sin ser detectado por el propio sistema operativo, dadas las características de bajo nivel de Intel ME.

En concreto, los subsistemas vulnerables serían Intel Management Engine (ME), Intel Server Platform Services (SPS), e Intel Trusted Execution Engine (TXE), viéndose afectados una amplia gama de dispositivos: desde ordenadores portátiles hasta servidores, pasando por dispositivos embebidos o de ocio (como Intel Compute Stick).

Listado de procesadores afectados:

- Familia de procesadores Intel Core de 6a, 7a y 8a generación.

- Familia de procesadores Intel Xeon E3-1200 v5 y v6

- Familia de procesadores Intel Xeon Scalable

- Familia de procesadores Intel Xeon W

- Familia de procesadores Intel Atom C3000

- Familia de procesadores Intel Apollo Lake Atom series E3900

- Familia de procesadores Intel Apollo Lake Pentium

- Familia de procesadores Intel Celeron N y J

Para facilitar las tareas de comprobación de dispositivos, Intel también ha publicado una herramienta para poder determinar si nuestros sistemas se ven afectados por estas vulnerabilidades:![]() |

| Comprobación de sistema no afectado. |

Diversos fabricantes ya han publicado o planificado soluciones oficiales a estas vulnerabilidades:

José Mesa

@jsmesa

Más información:

https://www.ptsecurity.com/ww-en/about/news/288260/Intel fixes vulnerability found by Positive Technologies researchers in Management Engine

↧

↧

November 27, 2017, 4:11 am

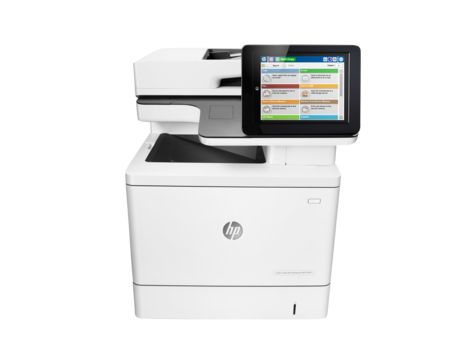

Los investigadores de FoxGlove Security han publicado un reciente estudio sobre la familia de impresoras empresariales de HP, encontrando, entre otras, una vulnerabilidad de ejecución remota de código. ![]()

El estudio realizado por Steve Breen (@breenmachine), que ha obtenido la asignación del CVE-2017-2750, demostraba cómo las familias HP LaserJet Enterprise, HP PageWide Enterprise, HP LaserJet Managed y HP OfficeJet Enterprise se veían afectadas por una grave vulnerabilidad remota que permitiría el control total del dispositivo.

Dado que estas impresoras suelen encontrarse en entornos corporativos o departamentales con acceso a redes internas, el hecho de que puedan ser controladas remotamente podría servir para alcanzar mayores impactos, al ser utilizadas como pivote para acceder a la red interna por parte de los atacantes o recopilar información confidencial.

En un extenso estudio donde se han utilizado diversas técnicas y herramientas de pentesting (como PRET), forense y reversing para analizar el firmware de las impresoras, se consiguió determinar que, entre otras vulnerabilidades, existía un error en la librería .DLL encargada de la validación de firmas durante la actualización remota del firmware. Mediante la actualización con un firmware .BDL especialmente modificado, cualquier modelo de HP podría ser comprometido y controlado remotamente. En su proyecto HPwn en Github, el investigador ha publicado las herramientas necesarias para reproducir este ataque (PoC).

Por su parte, HP ha informado del listado de impresoras afectadas, 54 en total:

- HP Color LaserJet Enterprise M552

- HP Color LaserJet Enterprise M553

- HP Color LaserJet Enterprise M651

- HP Color LaserJet Enterprise M652

- HP Color LaserJet Enterprise M653

- HP Color LaserJet Enterprise MFP M577

- HP Color LaserJet M680

- HP Color LaserJet Managed E65050

- HP Color LaserJet Managed E65060

- HP Digital Sender Flow 8500 fn2 Doc Capture Workstation

- HP LaserJet Enterprise 500 color MFP M575

- HP LaserJet Enterprise 500 MFP M525

- HP LaserJet Enterprise 700 color MFP M775

- HP LaserJet Enterprise 800 color M855

- HP LaserJet Enterprise 800 color MFP M880

- HP LaserJet Enterprise color flow MFP M575

- HP LaserJet Enterprise flow M830z MFP

- HP LaserJet Enterprise flow MFP M525

- HP LaserJet Enterprise Flow MFP M630

- HP LaserJet Enterprise Flow MFP M631

- HP LaserJet Enterprise Flow MFP M632

- HP LaserJet Enterprise Flow MFP M633

- HP LaserJet Enterprise M527

- HP LaserJet Enterprise M607

- HP LaserJet Enterprise M608

- HP LaserJet Enterprise M609

- HP LaserJet Enterprise M806

- HP LaserJet Enterprise MFP M630

- HP LaserJet Enterprise MFP M631

- HP LaserJet Enterprise MFP M632

- HP LaserJet Enterprise MFP M633

- HP LaserJet Enterprise MFP M725

- HP LaserJet Managed E60055

- HP LaserJet Managed E60065

- HP LaserJet Managed E60075

- HP LaserJet Managed Flow MFP E62555

- HP LaserJet Managed Flow MFP E62565

- HP LaserJet Managed Flow MFP E62575

- HP LaserJet Managed MFP E62555

- HP LaserJet Managed MFP E62565

- HP OfficeJet Enterprise Color Flow MFP X585

- HP OfficeJet Enterprise Color MFP X585

- HP PageWide Enterprise Color 765

- HP PageWide Enterprise Color MFP 586

- HP PageWide Enterprise Color MPF 780

- HP PageWide Enterprise Color MPF 785

- HP PageWide Enterprise Color X556

- HP PageWide Managed Color E55650

- HP PageWide Managed Color E75160

- HP PageWide Managed Color Flow MFP 586

- HP PageWide Managed Color Flow MFP E77650

- HP PageWide Managed Color Flow MFP E77660

- HP PageWide Managed Color MFP E77650

- HP ScanJet Enterprise Flow N9120 Doc Flatbed Scanner

También ha facilitado una actualización para corregir la vulnerabilidad, que actualizaría el firmware de la impresora y que es encuentra disponible en el apartado oficial de Soporte en hp.com.

José Mesa

@jsmesa

Más información:

A Sheep in Wolf’s Clothing – Finding RCE in HP’s Printer Fleet:

↧

November 28, 2017, 12:00 am

Se ha corregido una grave vulnerabilidad en Exim que podría permitir a un atacante ejecutar código arbitrario en el sistema afectado.

Exim es un servidor de correo electrónico de código abierto muy popular en sistemas Unix. Fue desarrollado en 1995 por Philip Hazel en la Universidad de Cambridge. Actualmente Exim es el MTA por defecto de Debian y de otras distribuciones de GNU/Linux.

La vulnerabilidad, bautizada con CVE-2017-16943 fue anunciada en el bug tracker de Exim de forma pública, lo que no dejó a los desarrolladores mucho margen de reacción. A pesar de eso, a las pocas horas fue publicado un parche provisional que solucionaba la vulnerabilidad.

El fallo se debe a un uso de memoria después de liberarla en la función 'receive_getc' de la librería 'receive.c'. Un atacante remoto podría explotar esta vulnerabilidad mediante una secuencia de comandos BDAT y provocar una denegación de servicio o ejecutar código arbitrario en el servidor SMTP.

En el reporte se adjunta una prueba de concepto que provoca una violación de acceso que interrumpe la ejecución del programa:Program received signal SIGSEGV, Segmentation fault.0x00000000deadbeef in ?? ()(gdb)

![]() |

| PoC de la vulnerabilidad CVE-2017-16943 |

|

Poco después se anunció otra vulnerabilidad bautizada con CVE-2017-16944 que afectaba a la función 'receive_msg' de la misma librería 'receive.c'. El fallo permitiría a un atacante remoto mediante comandos BDAT, causar un bucle infinito y agotar la memoria de pila. Provocando una denegación de servicio en el servidor SMTP.

Estas vulnerabilidades ya han sido corregidas en la versión de Exim 4.90, por lo que se recomienda actualizar cuanto antes.

Más información:

Bug 2199 - Exim use-after-free vulnerability while reading mail header

Bug 2201 - Exim handles BDAT data incorrectly and leads to crash

CVE-2017-16943 Detail

CVE-2017-16944 Detail

↧

November 29, 2017, 12:00 am

El equipo de seguridad de Google descubre una familia de malware en Android, utilizado mayormente en países africanos. En este post, veremos su funcionalidad y algunos pasos para evitar futuras infecciones.

Las aplicaciones infectadas por Tizi datan de 2015. Según Google, en septiembre de 2017 es cuando Play Protect detecta por primera vez estas muestras. Sin embargo, tras futuras investigaciones se ha podido determinar que hay versiones anteriores que datan de octubre de 2015. Finalmente, Google ha bloqueado al desarrollador de la tienda oficial y ha desinstalado el malware de los dispositivos infectados.

Este malware entra en la categoría de Spyware y su foco principal es atacar aplicaciones sociales como WhatsApp, Skype, Twitter y Telegram. Una vez infectado el dispositivo, se realizan comunicaciones utilizando el protocolo de mensajería MQTT con un servidor personalizado.

![]() |

| Comandos utilizados por el malware para rootear dispositivos. |

Como podemos ver en la imagen, Tizi puede rootear el dispositivo haciendo uso de una serie de exploits. Además podemos encontrar que los archivos de Tizi se descargan desde http://nairobiwater.co/scout/filestizi.tar y Busybox desde http://nairobiwater.co/scout/busybox. Por otro lado la gran mayoría son exploits dirigidos a chipsets anteriores y dispositivos antiguos. - CVE-2012-4220

- CVE-2013-2596

- CVE-2013-2597

- CVE-2013-2595

- CVE-2013-2094

- CVE-2013-6282

- CVE-2014-3153

- CVE-2015-3636

- CVE-2015-1805

Desde abril de 2016, todas estas vulnerabilidades se han parcheado. Aquellos dispositivos que estén actualizados, estarán menos expuestos a este malware. Aunque todas las vulnerabilidades estén parcheadas, el malware intentará utilizar el alto nivel de permisos concedido para realizar otras acciones maliciosas como enviar SMS y controlar las llamadas entrantes y salientes además de monitorizarlas.

A fecha de hoy, se han detectado cerca de 1,300 dispositivos infectados por este malware. Para reducir la posibilidad de que tu dispositivo sea afectado por ésta y otras amenazas se recomienda:- Comprobar los permisos requeridos por las aplicaciones. Por ejemplo, una app de linterna no tiene que tener acceso a los SMS.

- Tener un método de bloqueo de pantalla seguro, como por ejemplo un patrón o PIN

- Mantener actualizado el dispositivo. Como hemos visto en este malware, muchos de los exploits utilizados han sido parcheados en actualizaciones anteriores

- Mantener una aplicación antivirus en el dispositivo como Koodous o Play Protect.

Muestras relacionadas:

Más información:

↧

↧

November 30, 2017, 3:04 am

Un error elemental permite saltarse las restricciones de seguridad en macOS High Sierra (macOS 10.13), habilitando a los usuarios con acceso físico a la máquina obtener el control total sobre el sistema (root).

El error reside en que para las cuentas que están deshabilitadas, como es el caso de la cuenta root, macOS intenta llevar a cabo una actualización de la contraseña y la función od_verify_crypt_password retorna un valor distinto a cero, ocasionando la actualización de la misma.

El fallo ha sido publicado por Lemi Orham Ergin a través de su cuenta de Twitter:

En siguiente video podéis observar lo extremadamente sencillo que es saltarse las restricciones de seguridad y poder tener acceso al sistema.

El error recuerda mucho a un fallo en Windows 95, los más veteranos seguro que lo recordaréis.

Para solucionar este error Apple publicó la siguiente guía para cambiarle la contraseña al usuario root, también podemos actualizar a través del parche que rápidamente Apple ha publicado para solucionar esta vulnerabilidad.

Apple finalmente, ha publicado este post para disculparse:

La seguridad es una prioridad para todos productos de Apple, y lamentablemente ha habido un tropiezo con esta versión de macOS.

Cuando nuestros ingenieros de seguridad conocieron el problema el martes por la tarde, empezamos a trabajar de inmediato en una actualización para cerrar el agujero de seguridad. La actualización está disponible para descargar desde esta mañana a las 8 a.m. (hora de la costa del Pacífico). Y, a partir de hoy, se instalará automáticamente en todos los sistemas que ejecuten la última versión (10.13.1) de macOS High Sierra.

Lamentamos mucho este error y pedimos disculpas a todos los usuarios de Mac, tanto por haber lanzado el software con esta vulnerabilidad como por la preocupación que ha causado. Nuestros clientes se merecen algo mejor. Estamos auditando nuestros procesos de desarrollo para evitar que esto vuelva a suceder."

Fernando Ramírez

Más información:

↧

December 1, 2017, 1:08 am

Corregidas tres vulnerabilidades en curl que podrían causar una denegación de servicio y potencialmente, ejecutar código arbitrario.curl es un popular programa y librería para el lenguaje C y C++, que permite interactuar con recursos URL.La primera vulnerabilidad se encuentra en el código que implementa la autenticación NTLM, justo en la función 'Curl_ntlm_core_mk_ntlmv2_hash'. El fallo se debe a un calculo defectuoso del tamaño necesario de búfer para calcular el hash, el cual, a pesar del tamaño real de la entrada (usuario + contraseña), obtendrá un valor más bajo del real cuando la longitud de la entrada es desproporcionadamente larga. Este fallo solo afecta a sistemas de 32 bits.

La segunda vulnerabilidad se halla en el uso de wildcards en modo FTP. La función que posee por defecto curl, no detecta el final de una cadena si esta termina en el carácter '['. Esto permite que se lea memoria fuera de los límites calculados para la función.

La última se encuentra en código que hace uso de SSL y es similar a la primera vulnerabilidad comentada. Un error en el calculo del tamaño necesario para un búfer, hace que este sea inferior al necesario, permitiendo que se lea fuera de límite. Del mismo modo, este fallo solo se encuentra en sistemas de 32 bits.Las vulnerabilidades tienen asociados los CVE:

Desbordamiento de búfer en la autenticación NTLM (CVE-2017-8816)Lectura de memoria fuera de límites en modo FTP (CVE-2017-8817)Acceso a memoria fuera de límites en SSL (CVE-2017-8818)

Se recomienda actualizar curl a la última versión publicada por el desarrollador: 7.57.0.

↧

December 2, 2017, 12:30 am

Asterisk ha publicado un nuevo boletín de seguridad donde soluciona una vulnerabilidad que puede dar lugar a una denegación de servicio, descubierta por el investigador Juan Sacco.

La vulnerabilidad se encuentra en el módulo de Asterisk 'chan_skinny', que es el encargado de que se pueda conectar de forma nativa los teléfonos de la serie Cisco-7900 dado que se trata de la implementación para el protocolo propietario 'SCCP'. Este protocolo permite una comunicación eficiente con un sistema 'Cisco Call Manager' que actúa como un proxy de señalización para llamadas iniciadas a través de otros protocolos como 'H.323', 'SIP', 'RDSI' o 'MGCP'.

La vulnerabilidad se dispara si enviamos muchas peticiones a través de este protocolo. El proceso de Asterisk reservará entonces gran cantidad de memoria virtual, lo que puede llegar a desencadenar el cierre del proceso y por consiguiente la parada del servicio completo.

El fallo afecta a la edición Open Source de Asterisk en sus versiones v13.X, v14.X, v15.X, además de a todas las versiones de Certified Asterisk. Se han publicado varios parches que aumentan la versión y solucionan la vulnerabilidad,

Más información:

Reporte Asterisk

↧

December 3, 2017, 8:00 am

Descubierta por investigadores de Nettitude Labs, el fallo permite a un atacante obtener acceso de lectura y escritura en el disco duro a nivel de sector.

La vulnerabilidad se encuentra en un driver del kernel 'PGPwded.sys' en Symantec Encryption Desktop y 'eedDiskEncryptionDriver' en Symantec Endpoint Encryption, y permite a un atacante obtener acceso de lectura y escritura en el disco duro objetivo a nivel de sector. Esto podría acarrear la infección del objetivo y la persistencia a bajo nivel 'MBR/VBR'. También permite que el atacante ejecute código con los permisos del usuario sin necesidad de reiniciar.

Lo importante de esta vulnerabilidad es que el atacante podría modifica el MBR (en caso de no estar cifrado) y así poder instalar un ransomware o un 'bootkit', para así ganar el nivel más alto de privilegios. La destrucción de datos también es un escenario posible, independientemente de si el disco duro está cifrado o no.Los productos afectados son Symantec Encryption Desktop suite en su versión 10.4.1 y anteriores, y Symantec Endpoint Encryption versión v11.1.3.

Existen ciertas limitaciones para la explotación de esta vulnerabilidad:- Encryption Desktop: si el disco duro está cifrado al intentar realizar el acceso al disco, simplemente volveremos a leer los datos cifrados, que no tendrán sentido.

- Endpoint Encryption: tiene un fallo similar al del Encryption Desktop, pero además no permite que el atacante establezca un desplazamiento a nivel de disco. Solo se permite si el desplazamiento está en un determinado rango de los primeros dos sectores del disco.

A día de hoy no hay un parche por parte de Symantec para esta vulnerabilidad, sin embargo los descubridores del fallo están en conversaciones con esta conocida empresa. Como dato a tener en cuenta, esta vulnerabilidad se notificó en julio del presente año.

Más información:

↧

↧

December 4, 2017, 12:30 am

El parche para la famosa vulnerabilidad Dirty COW contiene fallos de seguridad que pueden permitir a un atacante local sin privilegios de administrador escalar privilegios.

Allá por

octubre del pasado año hablamos de Dirty COW, una vulnerabilidad en Linux que permitía la elevación de privilegios a través de la explotación de una condición de carrera en el subsistema de memoria. El fallo se producía al manejar ciertas operaciones '

copy-on-write' (de ahí su nombre, COW) de mapeos de memoria privada de solo lectura. Esto permitía a un atacante local sin privilegios obtener derechos de escritura en zonas de memoria de solo lectura.

Para solventar esta condición de carrera, el parche correspondiente introducía una nueva variable (FOLL_COW) y la función 'can_follow_write_pte'. Sin embargo, la lógica de esta función puede ser alterada sin entrar en ciclos de 'copy-on-write' a través del uso de la función 'get_user_pages', que permite eludir la medida de seguridad, según investigadores de la empresa Bindecy.

En consecuencia, todas las distribuciones de Linux cuyo kernel tenga por defecto activado el soporte para THP (Transparent Huge Pages) y donde se haya instalado el parche para Dirty COW son vulnerables a este nuevo ataque. Debido a esto en esta ocasión son menos los sistemas afectados: Quedan fuera de peligro Red Hat Enterprise Linux y Android, pero sí ha sido probado con éxito en Ubuntu 17.04 con kernel 4.10 y Fedora 27 con kernel 4.13.

La vulnerabilidad tiene identificador CVE-2017-1000405 y ya ha sido publicado un parche que soluciona el problema, accesible en GitHub. Bindecy, por su parte, también ha publicado una prueba de concepto de la explotación de la vulnerabilidad.

↧

December 4, 2017, 6:32 am

Se han corregido cinco vulnerabilidades en Tor (The Onion Router), el software que posibilita la creación y acceso a la red anónima con el mismo nombre.

Las vulnerabilidades corregidas son las siguientes:

Se ha corregido un fallo durante el proceso de entrada de una frase paso en OpenSSL. Este error podría ser usado por un atacante para causar una denegación de servicio a través de un objeto de tipo directorio especialmente manipulado. Este fallo solo afectaría a Tor cuando el proceso se ha lanzado desde una terminal.

Otro fallo similar ha sido corregido al procesar descriptores de enrutadores con idéntico resultado, una denegación de servicio.

También se ha corregido un error del tipo 'user-after-free' en el código de apertura de circuitos, es decir, desreferenciar un objeto al que previamente se ha liberado de memoria, pudiendo desencadenar, de nuevo, una denegación de servicio y potencialmente, en determinadas condiciones, la ejecución de código arbitrario.

Ha sido corregido un fallo de chequeo de reemisión de fragmentos de una célula, cifrados con RSA. Según detallan, anteriormente se efectuaba una comprobación de toda la célula, pero debido al tipo de cifrado que se usa en Tor, híbrido, era posible hacer pasar un fragmento anterior mediante reemisión (replay). Ahora se chequea específicamente el fragmento de la célula que se ha cifrado con RSA.

El último error se encuentra en una autoreferencia a nuestro nodo, cuando este actúa de relay, en la planificación de rutas y con el rol de 'guard'.Los CVE correspondientes son: CVE-2017-8819, CVE-2017-8820, CVE-2017-8821, CVE-2017-8822, CVE-2017-8823.

Se recomienda la actualización de Tor para corregir las vulnerabilidades comentadas. Adicionalmente, se han corregido fallos de programación que corrigen bugs de funcionalidad u optimización del proceso.

Más información:

New stable Tor releases, with security fixes: 0.3.1.9, 0.3.0.13, 0.2.9.14, 0.2.8.17, 0.2.5.16

↧

December 6, 2017, 7:00 am

Andromeda, también conocida como Gamarue, es una familia de malware multipropósito distribuida por la familia de botnets del mismo nombre.

![]() |

| Kit de construcción del malware. Extraída de garage4hackers.com. |

Descubierto a finales de 2011, Andromeda es una familia de malware construida para ser personalizable a través de un kit de construcción. Este kit se vendía en páginas underground, para que otros delincuentes construyesen el malware que sirviese a sus propósitos. Incluía módulos tan variopintos como el captador de formularios (para robar información de formularios web rellenados por el usuario), uno de keylogging (captura de pulsaciones de teclado), otro que convertía al infectado en un proxy SOCKS (típico para usar como nodo intermedio en otros ataques)...

Siendo un malware tan longevo y con tantas variantes, es rara la forma de distribución (o funcionalidad) que no haya cumplido. Spam con adjuntos infectados, sitios de descargas ilegales, sitios comprometidos, redes sociales... Ha tenido sus picos, momentos en los que parecía desaparecer del panorama de las botnets... Para resurgir de nuevo apoyado por una serie de exploits y campañas de spam masivo.

Pero esto podría haber llegado a su fin. En este caso, gracias a una operación conjunta del FBI, Interpol, J-CAT y otras entidades públicas o privadas con intereses en la lucha contra el malware como ESET o Microsoft. Precisamente Microsoft, gracias a una orden judicial, ha podido hacerse con el control de 1500 dominios pertenecientes a estas botnets. Durante 48 horas, se pudo detectar aproximadamente 2 millones de IP's infectadas en 223 países. Adicionalmente, la investigación llevada a cabo ha permitido detener a un sospechoso en Bielorrusia.

Generalmente, una vez te haces con el control de los dominios, usados para comunicar órdenes a los ordenadores componentes de la botnet, es bastante complicado que la botnet se recupere. Pero a veces, dejan otras vías secundarias con las que poder retomar el control de la botnet, como ya pasó con la difunta botnet Mariposa en 2009. No cantemos victoria, pero desde luego, es un duro golpe al malware estos días. Y lo más importante es que tiende puentes entre organizaciones de diversa naturaleza, sentando precedentes para futuras colaboraciones de lucha contra la delincuencia informática.

Más información:

Global Police Dismantle Andromeda Botnet

https://www.infosecurity-magazine.com/news/global-police-dismantle-andromeda/

Andromeda botnet dismantled in international cyber operation

https://www.europol.europa.eu/newsroom/news/andromeda-botnet-dismantled-in-international-cyber-operation

Keeping Up With the Andromeda Botnet

http://blog.trendmicro.com/trendlabs-security-intelligence/keeping-up-with-the-andromeda-botnet/

The Andromeda/Gamarue botnet is on the rise again

Andromeda under the microscope

↧

December 7, 2017, 12:00 am

Los fallos encontrados permiten saltarse las protecciones DKIM y SPF o las detecciones anti-spam de los clientes afectados, como Apple Mail, Thunderbird, Outlook para Windows o Yahoo! Mail

![]()

Mailsploit es un conjunto de vulnerabilidades que afectan a diversos clientes de correo para saltarse las medidas contra el 'spoofing' (suplantación de identidad) y DKIM o SPF (autenticación de los mensajes). Un listado de los clientes afectados puede encontrarse aquí, y afecta hasta a 30 diferentes.

El autor, Haddouche, habría avisado hace meses de los errores a los autores de los clientes de email afectados. Por su parte, Yahoo! Mail, Protonmail y Hushmail habrían solucionado ya sus bugs. En cambio, Apple y Microsoft seguirían afectados, encontrándose estos solucionando sus fallos. El resto de autores no habrían respondido a las advertencias de Haddouche.

Para comprobar si estamos afectados por alguno de estos fallos, el autor ha creado una web llamada www.mailsploit.com, donde es posible enviarnos a nosotros mismos mensajes de prueba donde se explotan las vulnerabilidades. Cabe recordar que, aunque los errores se encuentren ya como solucionados, éstos seguirán afectando a todos los usuarios que no hayan actualizado sus clientes.

Muchas de estas vulnerabilidades explotan el 'RFC-1342', el cual es responsable de la representación de caracteres no-ascii en las cabeceras del email. Una mala implementación del estándar permite la representación y tratamiento del origen como una dirección que no es. Los errores no sólo posibilitan la suplantación de identidad y engañar la autenticación del origen: también los hay que permiten ataques de inyección de código, o XSS. Estos errores, todavía más graves si se consiguen explotar con éxito, podrían modificar el contenido de la página o incluso robar información.

Nuestra recomendación es actualizar los clientes afectados lo antes posible, o cambiar provisionalmente a uno no afectado.

Juan José Oyaguejoyague@hispasec.com

Más información:

↧

↧

December 8, 2017, 12:00 am

En el MOOC Crypt4you se ha publicado la tercera lección del curso de Criptografía con curvas elípticas con el título Criptografía con emparejamientos, cuyos autores son Josep M. Miret, Jordi Pujolàs y Javier Valera, pertenecientes al Grupo de Investigación Cryptography & Graphs de la Universitat de Lleida.

En esta tercera lección, sus autores nos muestran, usando emparejamientos, un intercambio de claves a tres partes, una firma digital corta y el esquema basado en la identidad propuesto por Boneh y Franklin. También se verá cómo obtener curvas buenas para estos criptosistemas, las denominadas pairing-friendly curves, donde debe conseguirse un equilibrio entre la resistencia del logaritmo discreto y la eficiencia para el cómputo del emparejamiento.

Los apartados de esta lección 3 son:

- Apartado 3.1. Emparejamientos

- Apartado 3.2. Intercambio de claves a tres partes

- Apartado 3.3. Criptografía basada en la identidad

- Apartado 3.4. Firmas digitales cortas

- Apartado 3.5. Los emparejamientos de Tate y de Weil

- Apartado 3.6. Curvas pairing-friendly

- Apartado 3.7. Ejercicios

- Apartado 3.8. Referencias bibliográficas

El curso consta de una lección más que se publicará próximanente: Lección 4. Protocolos criptográficos con curvas elípticas. Recuerde que puede acceder a este y a otros cursos desde la página principal del MOOC Crypt4you.

Como estamos de aniversario, ya que el 1 de diciembre hemos cumplido 18 años (http://www.criptored.upm.es/paginas/eventos.htm#not06dic17), qué mejor manera de celebrarlo que subiendo una nueva e importante documentación, en este caso aportada por los doctores Josep M. Miret, Jordi Pujolàs y Javier Valera del Grupo de Investigación Cryptography & Graphs (http://www.cig.udl.cat) de la Universitat de Lleida.

Dr. Jorge Ramió, Dr. Alfonso Muñoz

Más información:

Lección 3:

↧

December 9, 2017, 12:00 am

La vulnerabilidad, descubierta por varios investigadores de CheckPoint, tiene como objetivo no solo los IDEs más usados para desarrollar aplicaciones Android (Android Studio, Intellij), sino que además afectan a herramientas de investigación en seguridad, como APKTool y Cuckoo-Droid.

Todo empezó con un primer estudio centrado en la herramienta de reversing APKTool. Estudiando la forma en que los ficheros XML eran cargados el equipo descubrió que la función que realiza esta tarea no deshabilita las referencias a entidades externas. Esto produce una vulnerabilidad XXE en los procesos de decompilado y construcción de APKs.

Mediante un fichero 'AndroidManifest.xml' malicioso, un atacante podría explotar esta vulnerabilidad y potencialmente tener acceso a todos los ficheros del sistema, para posteriormente enviarlos a un servidor bajo su control, por poner un ejemplo de escenario posible.

La función vulnerable en cuestión, denominada 'loadDocument', es parte de un procesador de XML llamado "DocumentBuilderFactory". Lo grave es que este procesador es también utilizado en algunas de las más importantes interfaces de desarrollo para Android, como Android Studio, Intellij y Eclipse.

Estos IDEs no solo serían vulnerables al fallo descrito más arriba, sino que además la información podría ser accedida través del uso de un repositorio especialmente manipulado que contenga una librería AAR (Android Archive Library) maliciosa con el payload del ataque XXE.

Volviendo a APKTool, otra vulnerabilidad descubierta permitiría la ejecución de código arbitrario en el equipo de la victima. Para ello se explota un fallo introducido al leer el fichero de configuración "APKTOOL.YML". Este fichero puede contener una sección llamada 'unknownFiles' a través de la cual se puede especificar rutas cuyo contenido será guardado durante la reconstrucción del APK en un directorio especificado previamente.

Manipulando estas rutas, y aprovechando que no son validadas, un atacante podría almacenar ficheros arbitrarios en cualquier lugar del sistema, e incluso ejecutar código de manera remota. De hecho, los investigadores ponen como ejemplo un servicio web similar al proporcionado por APKTool para decompilar APKs en linea. Usando esta vulnerabilidad, han sido capaces de ejecutar código remoto en la máquina donde se aloja la aplicación web.Los fabricantes de los IDEs y de APKTool ya han solucionado los problemas encontrados, y las versiones no vulnerables de sus productos ya están disponibles.

Más información:

ParseDroid: Targeting The Android Development & Research Community:

https://research.checkpoint.com/parsedroid-targeting-android-development-research-community/

↧

December 10, 2017, 10:49 am

La app para Android "Ai.Type" almacenaba los datos de sus usuarios en un MongoDB mal configurado accesible desde Internet. Entre la información se encuentran nombres completos, contactos, números de teléfono, números IMEI...

Ya habíamos hablado en esta otra noticia sobre los riesgos de una base de datos MongoDB mal configurada. Ahora, esta noticia no hace más que confirmar lo que todos ya sabíamos.

La noticia ha sido desvelada por Kromtech Security Center, la cual ha afirmado haber encontrado en la base de datos expuesta información de 31.293.959 usuarios, con un tamaño de 577 GiB. No sólo resulta especialmente grave la nula seguridad con la que se almacenaba la información, sino también el tipo de datos que se registraban, entre los que se encuentran:- Número de teléfono, direcciones email y nombre completo del dueño.

- Nombre la red, número IMSI (Identidad Internacional del Abonado a un Móvil) y número IMEI (Identidad Internacional de Equipo Móvil).

- Nombre del dispositivo, modelo, resolución de pantalla y versión de Android.

- Idiomas habilitados y país de residencia.

- Información asociada a las redes sociales como cumpleaños, título, emails, foto, ip y coordenadas GPS.

También habría una base de datos con 373 millones registros asociados a los contactos de los afectados, entre los que se encontrarían nombres y números de teléfono. Además, hay otra base de datos llamada "old database" con 753 mil registros, de lo que podría haber sido una prueba en la que registraban las búsquedas de Google más populares por regiones, mensajes por día, palabras por mensaje, palabras por día, palabras por sesión, o la edad de sus usuarios.

Es necesario tener especial cuidado con las bases de datos MongoDB expuestas en Internet, y especialmente con aquellas que fueron creadas antes de la versión 2.6.0. Antes de esta versión, la configuración por defecto no restringía las conexiones a 'localhost'; y por si fuese poco, no era necesario autenticarse. Tener una versión de MongoDB igual o posterior a dicha versión no nos asegura de estar protegidos, puesto que podemos tener todavía una configuración desactualizada.

Juan Antonio Oyague

joyague@hispasec.com

Más información:

MacKeeper Security research center:

The MongoDB hack and the importance of secure defaults:

https://snyk.io/blog/mongodb-hack-and-secure-defaults/

↧

December 11, 2017, 3:55 am

Un investigador independiente quiso investigar acerca de cómo manipular la retroiluminación del teclado, sin embargo acabó encontrandose un keylogger que afectaba a varios dispositivos.

Los dispositivos HP tenian un keylogger en el driver del teclado. Este keylogger guarda los códigos escaneados a una traza WPP. Por defecto, esto se encontraba desactivado pero puede habilitarse a través de una simple modificación en una clave de registro (requiere UAC).

Las gamas ProBook, ZBook, EliteBook, Stream, Spectre, Pavilion y ENVY se ven afectadas en distintos modelos. La lista completa de dispositivos afectados por dicho driver se puede encontrar clickando sobre este enlace.

Para comprobar que el keylogger está activo, el driver consulta a GetDriverParameter para leer el valor de DebugMask del registro de Windows. Si el valor de DebugMask es 2 entonces la funcionalidad de debug estará activada. Por defecto, el valor de DebugMask es 3, por lo que la funcionalidad de debugging y por tanto el keylogging se encontrarían desactivados.

A través de este hallazgo, podría darse la posibilidad de redirigir la traza de las pulsaciones registradas a un archivo, permitiendo a un atacante remoto cambiar el valor del registro y obtener dicho archivo.

Este hallazgo fue reportado a HP, quienes confirmaron la presencia de un keylogger (que era una traza de debug) y lanzó una actualización que elimina dicha traza. La lista de dispositivos afectados y el driver parcheado se pueden encontrar en este enlace.Fernando Díaz

fdiaz@hispasec.com

@entdark_

Más información:

↧

↧

December 12, 2017, 5:20 am

Un fallo en los formatos APK y DEX podría permitir que la inyección de código malicioso fuera indetectable como actualización de una aplicación legítima.

![]()

Un equipo de investigadores de la empresa Guard Square, ha hecho pública una vulnerabilidad en los formatos de ficheros APK y DEX que, combinada con el comportamiento de las máquinas virtuales Android, podría permitir la manipulación del código de las aplicaciones sin alterar su firma.

Identificada como CVE-2017-13156 y llamada "Janus", por el dios romano de la dualidad, la vulnerabilidad radica en que un fichero puede ser manipulado de forma que resulte un APK y un DEX válido al mismo tiempo.

El formato DEX es un formato de fichero binario propio de la máquina virtual Dalvik, utilizada hasta la versión 4.4 "KitKat" para ejecutar aplicaciones Android. A partir de esta versión fue sustituida por la máquina virtual Android Runtime (ART) pero el formato DEX se ha mantenido. Los APKs, por otro lado, son ficheros zip basados en el formato JAR que contienen, entre otros, ficheros DEX.

¿Cómo es posible que un fichero sea DEX y APK a la vez?

De una forma bastante curiosa. Por un lado, los ficheros APK permiten introducir bytes arbitrarios al inicio del fichero, antes de las entradas zip. El esquema de firma JAR usado por Android ignora estos bytes y solo utiliza las entradas zip para calcular la firma.

Pero por otro lado, los ficheros DEX permiten la inclusión de bytes arbitrarios al final del fichero. Por tanto, incluyendo uno de estos ficheros al inicio de un APK, un fichero sería valido en ambos formatos sin alterar la firma generada para el paquete.

![]() |

| Esquema de como realizar la inyección de DEX en un APK. Obtenida de GuardSquare |

Un fichero manipulado de esta manera sería además ejecutado sin problemas por las máquinas virtuales, tanto Dalvik como ART. El APK sería aceptado por la VM, dado que su firma es correcta, pero el que sería finalmente ejecutado es el fichero DEX inyectado.

El escenario de mayor riesgo es el de las actualizaciones: la firma es el método de verificación para la instalación de nuevas versiones de una aplicación. Usando esta vulnerabilidad, un atacante podría inyectar un DEX malicioso dentro de un APK legítimo sin alterar su firma y hacerlo pasar por una actualización del mismo. Una vez instalado, el malware puede aprovechar los permisos aplicados a la versión legítima previa para acceder a todo tipo de información sensible o redirigir los datos de la victima a sitios maliciosos.

La vulnerabilidad está presente en versiones recientes de Android (de la 5 en adelante) aunque no afecta a aquellas aplicaciones que corren en Android 7.0 y que han sido firmadas usando el esquema de firma APK v2, que sí toma todo el contenido del fichero para generar la firma. La solución al fallo de seguridad ha sido publicada en el boletín de seguridad de Android del pasado día 4 de diciembre.

Más información:

New Android vulnerability allows attackers to modify apps without affecting their signatures:

↧

December 13, 2017, 12:30 am

El investigador de seguridad Ian Beer ha publicado una prueba de concepto de un exploit que permite hacer 'jailbreak' de dispositivos iOS y macOS.

Ian Beer pertenece al grupo 'Project Zero' de Google. Un equipo de investigadores de seguridad encargados de buscar vulnerabilidades día cero en dispositivos y aplicaciones de uso común.

El exploit se basa en tres vulnerabilidades etiquetadas respectivamente como CVE-2017-13861, CVE-2016-7612 y CVE-2016-7633y que consisten en diversos fallos a la hora de gestionar la memoria que permitirían a un atacante corromperla y ejecutar código arbitrario con privilegios de sistema. Estas vulnerabilidades ya fueron corregidas. La más reciente en la versión iOS 11.2 el pasado 2 de diciembre.

Beer ha hecho pública una prueba de concepto para macOS (iosurface_uaf_ios.zip) e iOS (async_wake_ios.zip) que permitiría hacer jailbreak de estos dispositivos hasta la versión 11.1.2

El exploit consigue hacer un tfp0 (task_for_pid 0), o lo que es lo mismo, realizaruna llamada al sistema que permite recuperar el proceso con PID=0 y leer o escribir directamente en la memoria del kernel. Pudiendo escalar privilegios en el dispositivo y acceder a funcionalidades restringidas por Apple, como instalar aplicaciones, extensiones y temas que no están disponibles en el repositorio oficial.

Más información:

iOS/MacOS kernel double free due to IOSurfaceRootUserClient not respecting MIG ownership rules

↧

December 14, 2017, 12:23 pm

Una base de datos con nuevas filtraciones y otras ya muy conocidas fue publicada en un foro en la DeepWeb y encontrada por el investigador Julio Casal de la empresa 4iQ. El fichero encontrado cuenta con 1.4 billones de credenciales en texto claro y tiene un tamaño de 41 GB.

![]()

La actualización más reciente de la base de datos es del 29 de Noviembre de 2017 y fue encontrado el pasado 5 de Diciembre. A día de hoy representa el mayor contenedor de este tipo de información jamás encontrado, pero cabe destacar que en su mayoría está formado por volcados de otras filtraciones, aunque como han podido averiguar, en esta filtración se encuentran muchas contraseñas nuevas, ya craqueadas, que no se conocía su correspondencia en texto claro

El pasado mes de Septiembre desde una al día ya os contamos otras filtraciones bastante relevantes como fue la de Taringa y la filtración de 711 millones de correos electrónicos.

Si quieres comprobar si te encuentras afectado por esta filtración, puedes hacerlo a través de la siguiente web haveibeenpwned.com.

Fernando Ramírez

@fdrg21

Más información:

Medium Julio Casal:

https://medium.com/4iqdelvedeep/1-4-billion-clear-text-credentials-discovered-in-a-single-database-3131d0a1ae14

La brecha en Taringa expone a 28 millones de usuarios:http://unaaldia.hispasec.com/2017/09/la-brecha-en-taringa-expone-28-millones.html

711 millones de correos electronicos expuestos:http://unaaldia.hispasec.com/2017/09/711-millones-de-correos-electronicos.html

↧